apache、iis6、iis7规则设置防盗链

盗链是指服务提供商自己不提供服务的内容,通过技术手段绕过其它有利益的最终用户界面(如广告),直接在自己的网站上向最终用户提供其它服务提供商的服务内容,骗取最终用户的浏览和点击率。受益者不提供资源或提供很少的资源,而真正的服务提供商却得不到任何的收益。通过IIS安装URL重写(URL Rewrite)模块,可以很方便的实施防盗链功能,下面我就介绍以下在IIS的各个版本使用URL重写(URL Rewrite)防盗链的方法。

apache和iis6实现防盗链规则相同:

apache是通过业务管理-虚拟主机管理-管理-文件管理-wwwroot,创建一个.htaccess复制以下代码,保存即可

iis6是通过业务管理-虚拟主机管理-管理-isapi筛选器-点击第二个开启自定义url静态化支持,然后通过文件管理

进入others/discuz/httpd.conf中,保留前两行,复制以下规则保存即可

RewriteEngine on

RewriteCond %{HTTP_REFERER} !baidu.com [NC]

RewriteCond %{HTTP_REFERER} !google.com [NC]

RewriteCond %{HTTP_REFERER} !xxx.net [NC]

RewriteRule .*\.(gif|jpg)$ /band.txt [NC,L]

xxx.net是您自己的域名

band.txt是被盗链后的提示内容文件

iis7实现防盗链:

通过业务管理-虚拟主机管理-管理-文件管理-wwwroot,创建一个web.config文件,复制以下代码保存即可, 如果网站有设置伪静态,已存在web.config,则只复制中间颜色部分代码,加到第一个<rules>之后即可

<?xml version="1.0" ?>

<configuration>

<system.webServer>

<rewrite>

<rules>

<rule name="Prevent hotlinking">

<match url="^.*\.(rar|zip|jpg|gif)$" ignoreCase="true" />

<conditions>

<add input="{HTTP_REFERER}" pattern="http://www.xxxxxx.com/.*" negate="true" />

<add input="{HTTP_REFERER}" pattern="http://xxxxxx.com/.*" negate="true" />

</conditions>

<action type="Rewrite" url="/404.html" />

</rule>

</rules>

</rewrite>

</system.webServer>

</configuration>

apache、iis6、ii7独立ip主机设置防盗链(适用vps云主机服务器)

若是安装了助手环境请先按http://www.wangshangren.net/wzjs/1457.html把伪静态组件开启纯净版不再这里赘述了,

然后在配置文件中按以下系统规则配置

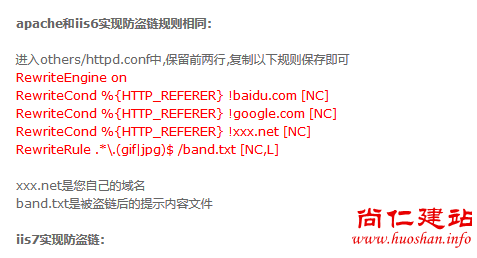

apache和iis6实现防盗链规则相同:

进入others/httpd.conf中,保留前两行,复制以下规则保存即可

RewriteEngine on

RewriteCond %{HTTP_REFERER} !baidu.com [NC]

RewriteCond %{HTTP_REFERER} !google.com [NC]

RewriteCond %{HTTP_REFERER} !xxx.net [NC]

RewriteRule .*\.(gif|jpg)$ /band.txt [NC,L]

xxx.net是您自己的域名

band.txt是被盗链后的提示内容文件

iis7实现防盗链:

在网站根目录wwwroot下创建一个web.config文件,复制以下代码保存即可, 如果网站有设置伪静态,已存在web.config,则只复制中间颜色部分代码,加到第一个<rules>之后即可

<?xml version="1.0" ?>

<configuration>

<system.webServer>

<rewrite>

<rules>

<rule name="Prevent hotlinking">

<match url="^.*\.(rar|zip|jpg|gif)$" ignoreCase="true" />

<conditions>

<add input="{HTTP_REFERER}" pattern="http://www.xxxxxx.com/.*" negate="true" />

<add input="{HTTP_REFERER}" pattern="http://xxxxxx.com/.*" negate="true" />

</conditions>

<action type="Rewrite" url="/404.html" />

</rule>

</rules>

</rewrite>

</system.webServer>

</configuration>